Regulaciones de ciberseguridad en la UE

En una era donde la transformación digital es crucial, la ciberseguridad se ha convertido en una preocupación fundamental tanto para las empresas como para los gobiernos. El panorama de ciberseguridad en Europa está evolucionando rápidamente, impulsado por la necesidad de proteger la infraestructura digital y garantizar la seguridad y privacidad de los datos. Este post tiene como objetivo proporcionar una visión general de las principales regulaciones, leyes, directivas y normas emergentes que están moldeando la ciberseguridad en Europa.

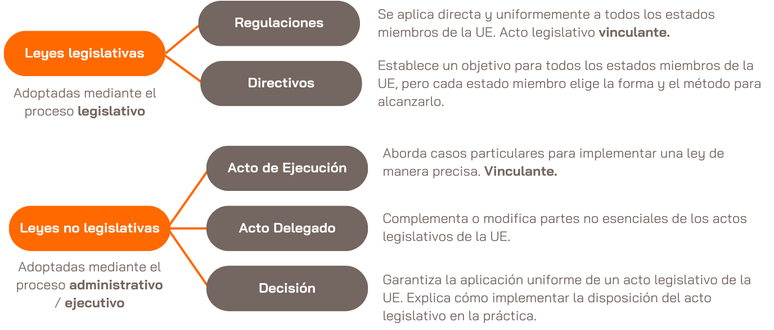

1. Reglamentos, Directivas y Leyes:

Con las próximas normativas europeas en materia de ciberseguridad, la UE pretende establecer un marco eficiente y robusto para afrontar desafíos futuros y proteger a la comunidad, especialmente a los consumidores de tecnologías emergentes. Aclaramos y resumimos los diferentes tipos de instrumentos legales disponibles a nivel europeo:

2. Ciberseguridad de productos en la UE:

En cuanto a la ciberseguridad de productos, existen varias iniciativas en el panorama europeo.

2.1 Ley de Resiliencia Cibernética (CRA)

La Ley de Resiliencia Cibernética (CRA) es una iniciativa legislativa de la Unión Europea diseñada para mejorar las normas de ciberseguridad de los productos con elementos digitales (PDE), tanto de hardware como de software. La ley busca asegurar que estos productos cumplan con requisitos específicos de ciberseguridad a lo largo de su ciclo de vida, desde el diseño hasta su comercialización y más allá.

- Requisitos de Seguridad Básicos: Garantizar que los productos conectados cumplan con normas básicas de ciberseguridad.

- Gestión de Vulnerabilidades: Exigir procedimientos para gestionar y divulgar vulnerabilidades.

La CRA se acordó políticamente a finales de 2023 y se espera que sea adoptada plenamente por el Parlamento Europeo a principios de 2024. La ley incluye una implementación gradual, con la mayoría de las obligaciones volviéndose exigibles en un período de 36 meses, permitiendo a las partes interesadas adaptarse. Sin embargo, los requisitos de notificación de vulnerabilidades e incidentes entrarán en vigor dentro de los 21 meses posteriores a la entrada en vigor de la CRA.

2.1.1 Desafíos de la CRA y visión de Applus+ Laboratories

Los expertos ven generalmente la CRA como un avance significativo en el refuerzo de la ciberseguridad en la UE. Se alinea con otras regulaciones de la UE como la Directiva NIS2 y la Ley de Inteligencia Artificial, buscando crear un marco de ciberseguridad cohesivo en diferentes sectores. Sin embargo, existen preocupaciones sobre los estrictos requisitos de reporte de la ley y las posibles superposiciones con leyes existentes, lo que podría implicar cargas adicionales a fabricantes e importadores. Algunos expertos abogan por mayor claridad y flexibilidad en las obligaciones de reporte para evitar abrumar a las pequeñas empresas y frenar la innovación.

La preocupación por tener que pasar varias certificaciones para un solo producto en todo el mundo, lo que aumentaría el esfuerzo y los costos, es significativa. Por eso, la estandarización de la CRA es crucial. No obstante, hay desafíos importantes, como armonizar y actualizar normas existentes o crear nuevas para cumplir intrínsecamente con los requisitos esenciales de la CRA. Además, el borrador de solicitud de estandarización de la Comisión Europea menciona 41 nuevas normas; esto podría ser un problema debido a la falta de expertos en la comunidad.

Adicionalmente, serán necesarios mecanismos de monitoreo y aplicación efectivos para asegurar el cumplimiento, a pesar de las preocupaciones sobre las sanciones que se aplicarán entre los fabricantes. Esto incluye establecer cuerpos de supervisión robustos y proporcionarles los recursos necesarios para realizar sus funciones.

Más información sobre CRA y servicios relacionados de Applus+ Laboratories:

- El nuevo marco regulatorio de ciber resiliencia de la UE

- EUCC: Hacia un nuevo sistema de Common Criteria

- Servicios de Certificación EUCC

- Certificado de Conformidad de Ciberresiliencia

2.2 Directiva de Equipos Radioeléctricos (RED) y Acto Delegado RED

La Directiva de Equipos Radioeléctricos (2014/53/EU) establece un marco regulatorio para la comercialización de equipos radioeléctricos en la UE, abarcando aspectos como la seguridad, la salud, la compatibilidad electromagnética y el uso eficiente del espectro radioeléctrico. Busca crear un mercado único para estos equipos, asegurando que sean seguros y no interfieran con otros equipos electrónicos.

El Acto Delegado de la RED, específicamente en relación con los artículos 3.3 (d), (e) y (f), introduce nuevos requisitos de ciberseguridad para dispositivos inalámbricos. Estos artículos cubren:

- Protección de la red – Artículo 3(3) d: Garantizar que los equipos radioeléctricos no dañen la red ni hagan un mal uso de sus recursos.

- Protección de datos personales y privacidad – Artículo 3(3) e: Proteger los datos personales y la privacidad de los usuarios.

- Protección contra el fraude monetario – Artículo 3(3) f: Implementar protecciones para prevenir el fraude monetario.

El Acto Delegado de la RED es una medida legislativa complementaria bajo la Directiva de Equipos Radioeléctricos (RED) de la UE. Proporciona reglas y criterios detallados para aspectos técnicos específicos y requisitos que los equipos radioeléctricos, incluidos los dispositivos IoT, deben cumplir para ser comercializados en la UE. El Acto Delegado aborda áreas no cubiertas en detalle por la directiva principal, asegurando un marco regulatorio integral.

2.2.1 Desafíos de la RED y visión de Applus+ Laboratories

Los expertos ven el Acto Delegado de la RED como un paso crucial para mejorar la ciberseguridad de los dispositivos inalámbricos, alineándose con estrategias de ciberseguridad más amplias de la UE. Al requerir que los fabricantes integren medidas de ciberseguridad robustas, el acto busca mitigar riesgos asociados con la creciente conectividad y amenazas cibernéticas. Sin embargo, existen preocupaciones sobre la preparación de normas armonizadas y la carga y complejidad potencial de implementación para los fabricantes, especialmente PYMES y empresas con poca experiencia en ciberseguridad.

Hasta ahora, dado que el acto delegado de la RED será obligatorio a partir del 1 de agosto de 2025, la norma EN18031 (partes 1, 2 y 3) ha sido recientemente votada como la norma armonizada para el cumplimiento de la RED.

Las medidas de ciberseguridad propuestas se consideran necesarias para proteger los datos de los consumidores y garantizar la integridad de las redes de comunicación. Existe una creencia generalizada de que las normas para cumplir con la directiva RED serán superadas por las normas de la CRA.

2.3 Ley de Ciberseguridad (CSA)

La ley introduce un marco de certificación de ciberseguridad a nivel de la UE para productos, servicios y procesos de TIC. Este marco busca aumentar la confianza y la seguridad en el mercado digital al asegurar que los productos y servicios cumplan con normas de seguridad consistentes y reconocidas.

Uno de los esquemas bajo la CSA es el reciente EUCC. El acto de implementación del EUCC ya ha entrado en vigor, estableciendo las reglas para los interesados en el esquema. Otros esquemas por venir incluyen el EU5G y el EUCS, este último esperado para el cuarto trimestre de 2024.

Otros esquemas que deben priorizarse incluyen las Carteras de Identidad Digital Europea y los Servicios de Seguridad Gestionada, según el Documento de Trabajo del Personal, que forma parte del Programa de Trabajo Continuo de la Unión para la Certificación de Ciberseguridad Europea.

2.3.1 Desafíos de la CSA y visión de Applus+ Laboratories

Los expertos ven generalmente la CSA como un paso crucial para mejorar la ciberseguridad en la UE. Al establecer un marco de certificación unificado, la CSA ayuda a aumentar la confianza en productos y servicios digitales, facilitando un comercio transfronterizo más fluido y potenciando el Mercado Único Digital. Sin embargo, hay discusiones en curso sobre la refinación del mandato de ENISA y la mejora de la eficiencia de los procesos de certificación para responder mejor al panorama de ciberseguridad en evolución, así como la eficiencia en la creación de nuevos esquemas.

El esquema EUCC ya ha sido lanzado, marcando un hito significativo como el primer esquema exitoso bajo la CSA. Esta es una noticia muy positiva. En cualquier caso, aún queda trabajo por hacer, ya que los certificados de sitio no están dentro del EUCC, los requisitos de acreditación para los CB aún no se han publicado y los requisitos de acreditación para los ITSEF aún necesitan algunos cambios respecto a interpretaciones.

Además, hay otros esquemas en proceso, como el esquema EU5G. Este nuevo esquema puede requerir un trabajo adicional de estandarización para alinearse con otros esquemas de certificación internacional de 5G, como GSMA, para que los fabricantes puedan tener un esquema unificado que abarque todos los requisitos de seguridad para productos 5G.

Además, los debates políticos, como los relativos al esquema de certificación de servicios en la nube EUCS, resaltan las complejidades de integrar los requisitos de soberanía nacional con las normas a nivel de la UE. Los requisitos de soberanía han sido un punto de controversia, con algunos actores de la industria y estados miembros viéndolos como potencialmente proteccionistas. El compromiso de centrarse en la transparencia ha sido bien recibido como un enfoque equilibrado para abordar estas preocupaciones.

2.4 Ley de Inteligencia Artificial

La Ley de Inteligencia Artificial de la UE es el primer marco regulatorio integral del mundo diseñado específicamente para abordar los riesgos y desafíos asociados con la inteligencia artificial.

Introduce un marco integral para garantizar que los sistemas de IA sean seguros, transparentes y respeten los derechos fundamentales. La ley clasifica los sistemas de IA en función de sus niveles de riesgo: riesgo inaceptable (prohibido), alto riesgo (regulación estricta), riesgo limitado (requisitos de transparencia) y riesgo mínimo (prácticamente sin regulación).

Aunque se centra principalmente en la IA, esta ley incluye disposiciones relevantes para la ciberseguridad, particularmente para la categoría de sistemas de IA de alto riesgo. Establece las disposiciones para:

- Gestión de Riesgos: Obligaciones para gestionar los riesgos de ciberseguridad en los sistemas de IA.

- Requisitos de Seguridad: Asegurar que los sistemas de IA sean seguros por diseño y resistentes a ataques.

La Ley de IA fue adoptada por el Parlamento Europeo en marzo de 2024 y se espera que sea plenamente aplicable dentro de 24 meses, con algunas partes entrando en vigor antes. Esto incluye una prohibición inmediata de los sistemas de IA que representan riesgos inaceptables y la introducción de códigos de práctica dentro de nueve meses.

2.4.1 Desafíos de la Ley de IA y visión de Applus+ Laboratories

Algunos expertos, especialmente de startups y PYMES, han mostrado cierta preocupación acerca de que la Ley de IA pueda imponer cargas regulatorias sustanciales. Temen que esto pueda suponer una desventaja para las empresas europeas en comparación con sus homólogas estadounidenses y chinas al crear barreras adicionales para la innovación.

El enfoque ahora se desplaza hacia la implementación y aplicación efectiva de la ley. Esto incluye asegurar que la Oficina de IA tenga los recursos necesarios y que la Directiva de Responsabilidad de IA complemente eficazmente la Ley de IA. Aún queda un largo camino por recorrer y definir normas armonizadas para cubrir esta necesidad.

2.5 Marco de Identidad Digital Europea

El Marco de Identidad Digital Europea, también conocido como eIDAS 2.0, es una regulación actualizada destinada a proporcionar a los ciudadanos y empresas de la UE una solución de identidad digital segura y estandarizada. Esta iniciativa se basa en el reglamento eIDAS original de 2014 y busca abordar sus limitaciones mediante la introducción de un marco más flexible y completo. Incluye:

- Regulación eIDAS: Medidas de seguridad mejoradas para la identificación electrónica y los servicios de confianza.

- Carteras Digitales: Provisión de soluciones de identidad digital seguras e interoperables en toda la UE.

El Marco de Identidad Digital Europea fue adoptado por el Parlamento Europeo y el Consejo a principios de 2024 y se espera que entre en vigor para finales del verano de 2024. Los Estados miembros están trabajando actualmente en la implementación del marco, con las primeras carteras de identidad digital esperadas para 2025.

2.4.1 Desafíos de la Identidad Digital Europea y visión de Applus+ Laboratories

Los expertos aprecian el enfoque en la seguridad y el enfoque armonizado hacia la arquitectura técnica, que se espera mejore la eficiencia y seguridad de las soluciones de identidad digital en toda la UE.

El nuevo marco se ve como un paso significativo para empoderar a los ciudadanos con identidades digitales seguras y de confianza, aumentando potencialmente las tasas de adopción de servicios de identidad digital.

Uno de los desafíos que existen es la complejidad de implementar un marco tan completo que garantice la interoperabilidad entre los diferentes sistemas nacionales. También preocupa el método por el cual estas carteras serán certificadas, dada la importancia del producto y los datos que se manejan.

¿Hay otras regulaciones que se implementarán al mismo tiempo?

Sí, hay otras regulaciones como DORA y NIS2 que también implementan e interactúan con el panorama del marco de ciberseguridad de la UE.

Mientras que NIS2 se centra más ampliamente en sectores críticos y sus prácticas de ciberseguridad, DORA apunta específicamente a entidades financieras e incluye requisitos explícitos para pruebas de penetración para asegurar la resiliencia operativa digital. Estas regulaciones se alinean con normas y mejores prácticas establecidas, subrayando la necesidad de un enfoque proactivo y completo hacia la ciberseguridad.

¿Qué hay de otras regulaciones de China y EE.UU.?

Pero, ¿qué hay de las regulaciones de ciberseguridad en el mundo? Existen varios marcos, leyes, directrices y actos presentes en todo el mundo.

Aquí algunas de las regulaciones relevantes sobre ciberseguridad en China:

- Ley de Ciberseguridad

- MLPS 2.0

- Medidas de Revisión de Ciberseguridad

- Ley de Criptografía

- Regulaciones de Radio, Disposiciones Administrativas sobre Frecuencias de Radio

- Directrices para la Ética de la IA, Plan de Desarrollo de IA de Nueva Generación

- Sistema de Identificación Electrónica, Sistema de Registro con Nombre Real

Aquí algunas de las regulaciones relevantes en ciberseguridad en EE.UU.:

- CISA

- FISMA

- Marco de Ciberseguridad de NIST, Orden Ejecutiva sobre Ciberseguridad

- Reglas y Regulaciones de la FCC

- Ley de Iniciativa de IA, Ley de Responsabilidad Algorítmica

- NSTIC, Ley de Identificación Real

Los expertos generalmente ven los marcos regulatorios de la UE como un elemento de referencia para la gobernanza digital, asegurando que las tecnologías se desarrollen y utilicen de manera responsable. Sin embargo, la interacción con las regulaciones de EE.UU. y China resalta los desafíos de los enfoques divergentes.

Las regulaciones integrales y estrictas de la UE pueden llevar a veces a mayores costos de cumplimiento y potencialmente frenar la innovación, mientras que el enfoque más flexible de EE.UU. y el modelo estricto pero centralmente controlado de China tienen cada uno sus propios beneficios y desventajas. La clave es encontrar un equilibrio que promueva la innovación mientras se aseguran la seguridad, privacidad y estándares éticos.

En Applus+ Laboratories, estamos para guiarte y apoyarte en el proceso de certificación, para verificar que tu producto cumpla con las normas de cumplimiento.